Ogni nuova opportunità comporta una determinata dose di rischio; l’assunto vale anche quando si parla di opportunità offerte dalla trasformazione digitale. Fenomeno di fronte al quale chi reagisce con l’immobilismo, finisce per assumersi soltanto i rischi (senza quindi cogliere le opportunità).

L’atteggiamento opposto, ovvero affrontare allegramente nuovi percorsi ignorando i rischi può essere altrettanto nefasto.

Se è vero che l’assenza totale del rischio è ignota alla maggior parte degli imprenditori, possiamo affermare con una certa sicurezza che la formula del successo imprenditoriale o di un progetto, può contenere una buona dose di matematica. Ciò succede quando si parla di rischio calcolato oppure, quando il concetto è adeguatamente calato in una strategia, di risk management all’interno della quale si identifica e si governa il rischio.

Anche quando affrontiamo un cambiamento di paradigma (un nuovo modello di business, una nuova organizzazione, una nuova strategia commerciale, ecc.) dovremmo abituarci ad identificare per tempo i rischi, analizzarli e valutarli. Solo in questo modo, potremo dare priorità ai rischi che saremo in grado di escludere, mantenendo il controllo su quelli che decideremo di affrontare, conoscendone in anticipo l’impatto economico. In fase di realizzazione del progetto, il controllo dei rischi che abbiamo deciso di assumere completerà il quadro e ci permetterà di procedere sulla via della trasformazione.

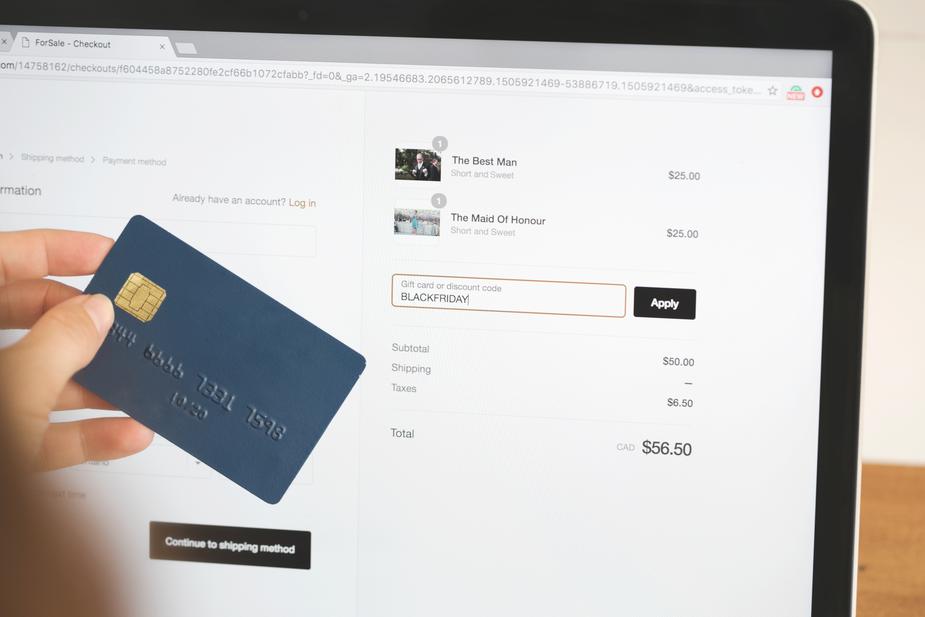

Il risk management è applicabile in moltissimi ambiti, oggi toccati più che mai dalla trasformazione digitale. Ad esempio, si colloca molto facilmente nell’ambito della sicurezza informatica, che ci si riferisca alla protezione dei dati, al controllo degli accessi alla rete o alla continuità operativa della nostra infrastruttura informatica. Meno evidente, ma altrettanto interessante, è l’applicazione del risk management ai processi aziendali (esistenti o ancora nella fase di disegno iniziale).

Ma come identificare i rischi? Comunemente ci si basa sugli obiettivi o sugli scenari. Nel primo caso, il rischio è identificato con il mancato raggiungimento di un obiettivo. Nel secondo, in base ad un evento prestabilito, vengono ipotizzati diversi scenari, ciascuno contraddistinto da un particolare rischio.

Una volta identificati i rischi, occorre passare alla classificazione, normalmente basata sull’impatto economico e sulle probabilità che questi si possano verificare. La correlazione tra queste due dimensioni, permette di stabilire le priorità. Semplificando, i rischi con minor impatto economico e minore probabilità di occorrenza, verranno affrontati dopo quelli con maggior impatto economico e maggiore probabilità di occorrenza. La limitata disponibilità di risorse, così come il mantenimento di determinati margini operativi, può quindi spingere ad ignorare volutamente alcuni rischi, posti in fondo alla “classifica” perché con scarso impatto economico e una bassa probabilità di occorrenza. In questi casi si può anche parlare di costo di opportunità, che andrà aggiunto nella struttura dei costi inerenti al processo in esame.

Il tema non è dei più nuovi ma, forse proprio per questo motivo, viene spesso ignorato o, nella migliore delle ipotesi, relegato (ingiustamente) tra i progetti dei grandi numeri. Al contrario, ogni nostro processo aziendale andrebbe sottoposto ad un’analisi del rischio. Posto che in alcuni casi, dalla semplice analisi di processo più che una valutazione dei rischi, si può addirittura parlare di certezze comportante da evidenti situazioni di inefficienza. Ma tornando al tema di questa pillola, il rischio si annida in quei processi apparentemente perfetti, che spesso costituiscono l’ossatura della nostra attività. In assenza di una strategia di gestione del rischio, spesso ci rendiamo conto dei punti deboli solo quando ci troviamo in piena crisi.

A titolo di banale ma eloquente esempio, pensiamo al mondo interconnesso che oggi contraddistingue la quotidianità di ciascuno di noi e all’imprevedibile (?) interruzione del collegamento internet a causa di lavori di scavo. In un’abitazione privata, l’evento può causare un piccolo dramma famigliare ma, il più delle volte assume dimensioni relativamente preoccupanti solo se accade nel corso di un fine settimana e in presenza di internauti adolescenti. Chi ha sottoscritto l’abbonamento con l’internet provider, ha calcolato il rischio di un simile evento e, probabilmente, risolverà il temporaneo stop digitale con una sana e analogica passeggiata. Se il fatto avviene in orari feriali e il malcapitato opera come trader online in borsa, il disastro epocale è garantito. Stesso rischio, due diversi scenari con impatti economici opposti.

Un’adeguata analisi dei rischi in un processo, così come nelle attività professionali quotidiane, può aiutarci nell’identificare correttivi che spesso conducono anche alla semplificazione. Eliminare un rischio o limitarne gli effetti sul business, non comporta necessariamente un investimento in tecnologie particolari. Un buon consulente può aiutarci a più livelli anche se il più delle volte, analizzando un processo, si ottengono buoni risultati adottando una materia prima non sempre comune ma molto economica: il buon senso.

Testo redatto da

Carlo Secchi, Sales Director Swisscom (Svizzera) SA Enterprise Customers, Bellinzona

Nonostante l’uso di massa degli smartphone e degli altri dispostivi elettronici, generalmente si ritiene che le nuove tecnologie digitali servano solo per aumentare i profitti delle imprese, quando, invece, è la società tutta a beneficiarne. Come spiega questa percezione distorta della realtà?

Nonostante l’uso di massa degli smartphone e degli altri dispostivi elettronici, generalmente si ritiene che le nuove tecnologie digitali servano solo per aumentare i profitti delle imprese, quando, invece, è la società tutta a beneficiarne. Come spiega questa percezione distorta della realtà?